INFORMÁTICA

martes, 20 de marzo de 2018

sábado, 14 de marzo de 2015

Html5

Cada día que pasa utilizamos más las capacidades de HTML5 y de entre ellas quizás una de las más necesarias es el uso de algún tipo de almacenamiento local que nos permita reducir de forma significativa las peticiones al servidor para recibir datos. Vamos a comentar las distintas opciones que tenemos.

- Data Atributos: Este tipo de almacenamiento es el más sencillo y quizás uno de los más flexibles y permite almacenar en atributos "data" de nuestras etiquetas HTML pequeños bloques de información.

- SessionStorage: Este tipo de almacenamiento nos permite almacenar pares de clave/valor a nivel local y ligados a la ventana que el usuario tiene abierta en ese momento. Una vez cerrada los datos se perderán.

- LocalStorage: Este tipo de almacenamiento nos permite almacenar pares de clave/valor a nivel local pero que perduran en el tiempo aunque el usuario cierra la ventana o el navegador. WebSQL

- Database: HTML5 nos permite almacenar en una base de datos local al navegador información con una estructura de tablas utilizando SQL. Hay que andarse con ojo ya que aunque los navegadores lo soportan el standard ha sido despreciado.

- IndexDB storage: HTML5 nos permite también almacenar en una base de datos local NoSQL la información que necesitemos utilizando objetos de Javascript.

FileSystem API: El API de HTML5 que nos permite almacenar ficheros binarios de forma local . Nos puede ser útil en muchas casuísticas como por ejemplo almacenar video o audio de forma local para posterior reproducción. OffLine Page/Application Cache : Por último las nuevas capacidades de HTML5 permiten definir políticas de "cache " con todo el contenido que nos descargamos de tal forma que si en algún momento parte de este contenido no esta disponible o queremos simplemente acceder de una forma más rápida podamos acceder a él desde la cache. HTML5 y soporte de navegadores Como siempre el tema del soporte es crítico y la pagina de caniuse nos puede ayudar a solventar nuestras dudas. Hoy en día los data atributos, LocalStorage, SessionStorage, Application Cache y FileAPI están soportados por prácticamente todos los navegadores modernos. Por el otro lado el soporte de Web SQL e IndexDB es parcial. Mientras que Web SQL poco a poco entrará en desuso el soporte de IndexDB irá a más.

5G

Ericsson está probando la velocidad de bajada de una red 5G con una descarga over-the-air, comprobando una velocidad de 5Gbps (cinco gigabits por segundo). Esto equivale a 5 mil megabits por segundo, 5 veces más rápido que el 1 Gbps que ofrece Google Fiber.

Al respecto, IDC señala que si aún la norma del 5G no está definida, será muy importante para la industria. “Es importante que los proveedores de equipos de red empiecen a demostrar el potencial de 5G como medio para comenzar a crear la demanda en el ecosistema de comunicaciones”, dijo Sathya Atreyam, director de investigaciones sobre redes inalámbricas en IDC.

El diario ABC platicó con Håkan Andersson, líder de estrategia de producto de 5G en Ericsson, sobre como esta red no está diseñada para conectar personas, sino para conectar todas las cosas, desde automóviles, maquinaria pesada o especializada, hasta las redes eléctricas.

¿Es necesaria tanta velocidad? “Yo creo que sí, que será muy importante dependiendo de cómo se utilice. Uno de los usos en el beneficio de todos será en el sector salud, por lo menos a nivel remoto. Por ejemplo, gracias a una red así de rápida se podrían conectar dispositivos médicos y obtener datos o análisis en tiempo real.

Beneficiaría a comunidades remotas que quizás no se pueden permitir un hospital avanzado. Tampoco ataría la Sanidad a los hospitales, se podrá hacer todo más móvil”, asegura el experto.

Los planes globales sobre 5G es que se empiece a implementar en 2020, y algunos países invierten más en desarrollo, todo el proceso será gradual. “El 5G será como un viaje, no como el Big Bang”, dice Andersson.

La red 5G promete entrar en áreas en la que tecnología inalámbrica no ha podido llegar.

Cada 10 años, aproximadamente, aparece una nueva red de comunicación para sistemas móviles. A inicios de los 80 se lanzó el 1G, el primer sistema de transferencia de datos móviles. Permitía una velocidad similar a la de una conexión a internet por módem (para bajar una canción se requería, en promedio, una media hora), mientas que la actual red, la 4G o LTE, lanzada en Chile en 2013, permite acceder a servicios vía streaming en HD, bajar archivos en segundos y navegar a una velocidad similar a la del Wi-Fi hogareño.

Pero como es costumbre en esta industria, mientras los usuarios se adaptan a la llegada de este nuevo protocolo, esta ya trabaja en la próxima versión.

Es por eso que, durante la inauguración de la última edición de la feria de tecnología CeBit, que se desarrolla en Hannover, Alemania, el primer ministro de Gran Bretaña, David Cameron, junto a la canciller alemana, Angela Merkel, anunciaron un plan conjunto para el desarrollo de la tecnología 5G, la quinta generación de conectividad digital, que promete no sólo altas velocidades, sino que ser el motor de toda una nueva generación de dispositivos conectados a internet.

Cameron dijo que se destinarán 90 millones de euros a esta tarea, encargada a la U. de Dresden (Alemania), la U. de Surrey y el King’s College de Londres, ambos de Gran Bretaña, y que el protocolo podría estar listo en 2020.

PELICULAS EN UN SEGUNDO La primera pregunta cuando llega una nueva red móvil es qué tan rápido puede ir. Se espera que el 5G llegue a un límite potencial de 100 Gbps y un mínimo real de uso en movimiento de 10 Gbps, mil veces más rápido que el potencial que puede actualmente dar una red 4G.

En un ejemplo citado por Cameron, si hoy un archivo de 800 megabytes -como una película en resolución estándar- se descarga en 40 segundos, el mismo archivo descargado con 5G tardaría un segundo.

Otro factor importante es la latencia, es decir, la velocidad con la que un celular se comunica con la red para iniciar la descarga, la que, según compañías como Huawei, que actualmente trabaja en el sistema, será de un milisegundo, permitiendo que un video comience a cargar apenas se toque la pantalla.

Werner Creixell, profesor de la carrera de Ingeniería Civil Telemática de la Universidad Técnica Federico Santa María, señala que lo que viene ahora es una pugna entre diferentes consorcios de marcas, apoyados por instituciones académicas, para definir quién desarrollará finalmente el estándar y cómo será ejecutado.

“Es una gran oportunidad para las compañías de crear tecnologías que hagan uso de sus patentes y así recuperar sus inversiones.

Es por eso que las definiciones de este tipo de estándar suelen tomar mucho tiempo”, dice.

Si bien el estándar está en pañales, Creixell asegura que uno de los principales desafíos de la nueva generación móvil será ver cómo la señal llegará finalmente a los teléfonos.

“Probablemente, en lugar de tener una sola antena, tendremos que usar microceldas que se colocarán en quioscos, postes o, incluso, en edificios para expandir la señal”, un método que funciona muy bien en lugares con alta densidad de población, pero que necesitará otras soluciones para llegar a lugares alejados o para personas en movimiento.

lunes, 1 de septiembre de 2014

El Futuro esta llegando...

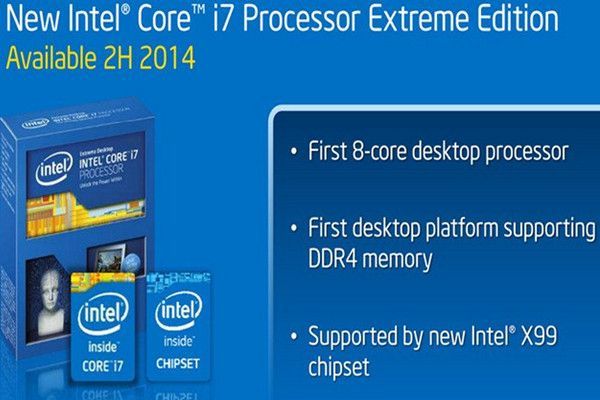

Lanzamiento oficial Intel Haswell-E

La nueva plataforma de procesamiento Intel Haswell-E ya

está en el mercado, con destino a ordenadores de escritorio gama

entusiasta y también a estaciones de trabajo ya que son compatibles con

los nuevos Xeon E5, Haswell-EP.

La plataforma es la más potente de la historia de la informática de consumo

y la primera de Intel que ofrece procesadores con ocho núcleos de

procesamiento físicos. Junto a los Haswell-E, Intel ha creado un

nuevo chipset Intel X99 y un nuevo zócalo LGA 2011-V3 incompatible con

lo comercializado hasta ahora.

Procesadores Intel Haswell-E

- El Core i7-5960X es la estrella de la serie con 8 núcleos y 16 hilos de procesamiento nativo bajo HyperThreading, frecuencias de trabajo de hasta 3,5 GHz de serie, 20 Mbytes de caché y un consumo TDP establecido en 140 vatios. Soporta cuádruple canal de memoria DDR4 y 40 líneas PCI-Express 4.0. Su multiplicador está desbloqueado para facilitar el overclocking y su precio de venta oficial recomendado es de 999 dólares. Es el procesador de consumo de mayor rendimiento de la historia.

- El Core i7-5930K, con 6 núcleos y 12 hilos de procesamiento nativo bajo HyperThreading, frecuencias de trabajo de hasta 3,7 GHz con TurboBoost y 15 Mbytes de caché de tercer nivel. Su multiplicador también está desbloqueado para facilitar el overclocking y su precio de venta oficial recomendado es de 583 dólares.

- El modelo más asequible es el Core i7-5820K, con 6 núcleos y 12 hilos de procesamiento nativo bajo HyperThreading, frecuencias de trabajo de hasta 3,6 GHz con TurboBoost y 12 Mbytes de caché de tercer nivel. Su multiplicador también está desbloqueado para facilitar el overclocking aunque rebaja las líneas PCI-Express 3.0 soportadas hasta 28. Su precio de venta oficial recomendado es de 389 dólares.

Chipset Intel X99 Wellsburg

- Intel ha creado un nuevo chipset con la principal novedad del zócalo LGA 2011-V3 que soporta procesadores Haswell-E y los últimos Xeon v5. A destacar novedades como el soporte en cuádruple canal de las nuevas memorias DDR4 que ya están llegando al mercado y la nueva interfaz SATA-Express.

- Soporta 14 puertos USB (6 USB 3.0), 10 puertos SATA-III y 8 PCI-E 3.0 nativo, junto al amplio conjunto de tecnologías Intel en procesadores como Turbo Boost 2.0, Intel Rapid Storage (RAID 0/1/5/10), instrucciones AVX 2.0, RST Smart Response Tech, Rapid Recover o el Intel Smart Cache hasta 20 Mbytes.

- La posibilidad de placas base con triple socket es otra de las novedades de este Intel X99 Wellsburg que junto a estos Haswell-E de 8 núcleos ofrecerá una potencia descomunal y desconocida en el mercado de consumo, con destino a la gama entusiasta, grandes jugadores, overclocking y usos profesionales para contenido creativo.

Placas Base X99

Los principales fabricantes del sector ya han presentado las placas base para soportar los Haswell-E, como MSI, GIGABYTE, EVGA, ASUS o ASRrock.

- Todas de alta gama, en formatos ATX y micro-ATX, con el mencionado chipset X99, cuatro u ocho slots de memorias DDR4, interfaz SATA-Express, conector M.2 PCIe para SSD, slots PCI-e 3.0 x16 con soporte multigráfica Quad-SLI (NVIDIA) y Quad-CrossFire (AMD) y un número abundante de puertos USB 3.0 o SATA, además de Gigabit Ethernet y audio integrado.

- Toda la plataforma, procesadores, placas y memorias DDR4 estarían disponibles a partir de este fin de semana.

ACTUALIZACIÓN: Nota de prensa oficial Intel

Madrid, 29 de agosto de 2014: Intel Corporation ha

desvelado hoy su primer procesador de ocho núcleos para equipos de

sobremesa: el procesador Intel® Core™ i7-5960X Extreme Edition,

desarrollado hasta ahora bajo el nombre en clave de “Haswell-E”,

dirigido a entusiastas del hardware que exigen contar con el máximo

rendimiento en sus equipos.

Intel ofrece a entusiastas, jugadores y creadores de contenidos que

ansíen la máxima expresión en materia de rendimiento su primer

procesador para clientes capaz de procesar 16 hilos de procesamiento de

forma simultánea y en ser compatible con la nueva memoria DDR4, que les

permitirá configurar los equipos de sobremesa más potentes nunca vistos.

El nuevo y mejorado chipset Intel® X99, con sus sólidas y fiables

funciones de overclocking, permitirá a los entusiastas del hardware

afinar sus sistemas para obtener el máximo rendimiento posible.

Con esta nueva gama de procesadores los más jugones de la casa van a poder exprimir las últimas novedades en juegos online, además de poder crear entornos virtuales con un gran reallismo.

Con esta nueva gama de procesadores los más jugones de la casa van a poder exprimir las últimas novedades en juegos online, además de poder crear entornos virtuales con un gran reallismo.

viernes, 29 de agosto de 2014

POST

¿Qué ocurre desde que le damos al botón de Power hasta que aparece nuestro sistema operativo cargando?

Cuando encendemos el ordenador, nuestra placa base hace una especie de escaneo a todo el sistema para comprobar si todo está en regla y continuar cargando.

Lo iremos marcando por pasos:

1. POWER, llega el voltaje a placa base.

2. Seguidamente alimenta a los dispositivos de almacenamiento.

3. El microprocesador, resetea todos los contadores y registros para partir de 0.

4. Busca una dirección de BIOS para testear la máquina, y también busca el test (Comprobación de dispositivos conectados)

5. POST ( Power On Self Test ) : Son un conjunto de rutinas y programas que chequean el hardware.

Aquí es donde se producen los pitidos que indican el estado del ordenador.

6. La BIOS envía al micro señales y asigna canales DMA y IRQ.

7. Inicializa la BIOS de la VGA.

8. Testeo y cuenta de memoria.

9. Habilita Teclado Led"s y genera entradas.

10. Busca el sector de arranque.

11. Carga el boot managery cede el control al sistema operativo.

Siempre que lo encendamos el modo que tiene la placa base de transmitir el estado del sistema es por medio de pitidos, estos variaran en función del fabricante.

domingo, 24 de agosto de 2014

Apuntes

Conjunto

de protocolos desarrollados por Apple para la conexión de Redes.

Incluido

en Macintosh en 1984.

Actualmente

en desuso en favor de TCP/IP.

Identifica

cada elemento de la Red como un Nodo (Ordenadores é Impresoras)

Fue

diseñado como modelo CLIENTE/SERVIDOR o sistema de Red Distribuido,

donde los usuarios comparten:

Archivos

é Impresoras.

Se

basa en el modelo OSI.

Una

dirección Applekalk constaba de 4 bytes (Nº. de Red de 2 Bytes, Nº.

de nodo de 1 Byte y Nºde Socket de 1 Byte).

Principal

diferencia con otros sistemas es que contenía 2 Protocolos de

Auto-configuración del sistema:

AARP-Le

permitía generas sus propias direcciones de Red.

NBP-Sistema

de DNS dinámico que daba direcciones de Red a los nombres de

Usuario.

- Control de flujo y errores *Mueve paquetes en masa

- Proporciona los medios necesarios para la trasmisión de bloques de datos(Datagramas o Paquetes).

- Emisor y receptor crean puntos.

- Terminales de conexión (Sockets).

- Dirección de Socket=IP del Host+Puerto.

- Punto a punto y full Dúplex.

- Garantiza que los datos serán entregados a su destino sin errores y en el mismo orden que se enviaron.

- Direccionamiento.

- Asignación de IP'S.

- Enrutamiento.

- Buscar la ruta adecuada DNS.

HTML

FORMULARIOS-Permite

recoger datos introducidos por un usuario

action

enctype

(Tipo de encriptación)

method

get post

enctype="text/plain">

Esta

es una página de prueba realizada en Bloc de notas

Modelo

OSI

- Aplicación: Interfaz de la aplicación.

- Presentación: Presentación de datos encartación.

- Sesión: Establece la sesión entre sistemas.

- Transporte: Confirma la integridad de datos, creación de paquetes.

- Red: Direccionamiento.

- Enlace de datos: Detectar errores, control de flujo. LLC, MAC.

- Físico: medio (MAU) Hardware. T. Red, Medios.

HTML

Código html entre estas dos etiquetas se inserta todo el código.

Encabezamiento.

Cuerpo

basefont=”

“

background=

(Imagen de fondo)

bgcolor=#

(todos los colores empiezan por el simbolo # y un número).

<=<

>=>

©=&cpy;

®=®

<!”(Comentario)”//-->

salto de línea

inserta el texto, tal cual esta escrito.

línea debajo de texto,

Establece el tamaño de letra

Sirve para dar un efecto diferente a los texto de nuestra página

Web.

“="

- Hiperenlace

Existen

diferentes formas de expresar una referencia a una página a través

del atributo href.

*Referencia

absoluta:

Conduce

a una ubicación externa al sitio en el que se encuentra el

documento. La ubicación es en Internet, en este caso hay que empezar

la referencia por http://

, el nombre del dominio y algunas veces el nombre de la página. Si

no se escribe el nombre de la página se cargará la página de

inicio asociada al dominio.

Por

ejemplo, "http://www.aulaclic.com"

tendrá el mismo efecto que "http://www.aulaclic.com/index.htm"

Para

insertar el enlace:

Visita

www.aulaclic.com

Habría

que escribir:

*Referencia

relativa al sitio:

Conduce

a un documento situado dentro del mismo sitio que el documento

actual. Un sitio web es un conjunto de archivos y carpetas,

relacionados entre sí, con un diseño similar o un objetivo común,

estando todos ellos dentro de una misma carpeta, conocida como

carpeta raíz del sitio.

Por

ejemplo, teniendo en cuenta que el documento t_4_1.htm se encuentra

directamente dentro de la carpeta raíz del sitio, para insertar el

enlace:

Enlace

a Tema 4: Hiperenlaces

Habría

que escribir:

Observa

como aparece el símbolo "/" delante del nombre del

documento. Esta barra inclinada indica la carpeta raíz del sitio. Si

el documento t_4_1.htm se encontrara, por ejemplo, dentro de una

carpeta llamada tema4, y esta estuviera dentro de la carpeta raíz

del sitio, habría que escribir:

*Referencia

relativa al documento:

Conduce

a un documento situado dentro del mismo sitio que el documento

actual, pero partiendo del directorio en el que se encuentra el

actual.

Por

ejemplo, teniendo en cuenta que el documento t_4_1.htm se encuentra

dentro de la misma carpeta que el documento actual, para insertar el

enlace:

Enlace

a Tema 4: Hiperenlaces

Habría

que escribir:

Observa

que en este caso no aparece el símbolo "/" delante del

nombre del documento. Si el documento t_4_1.htm se encontrara, por

ejemplo, dentro de una carpeta llamada tema4, y esta estuviera dentro

de la misma carpeta que el documento actual, habría que escribir:

*Punto

de fijación:

Conduce

a un punto dentro de un documento, ya sea dentro del actual o de otro

diferente. Para ello el vínculo debe tener la extuctura.

"nombre_de_documento#nombre_de_punto".

Por

ejemplo, para insertar el enlace:

Punto

de fijación Tipos de enlaces

Habría

que escribir:

Teniendo

en cuenta que el documento se llama t_4_1.htm y el punto de fijación

se llama tipos.

el

final de este tema verás cómo definir el punto de fijación.

El

destino del enlace determina en qué ventana va a ser abierta la

página vinculada, se especifica a través del atributo target al que

se le puede asignar los siguientes valores: Atributo Target

_blank:

Abre

el documento vinculado en una ventana nueva del navegador.

_parent:

Abre

el documento vinculado en la ventana del marco que contiene el

vínculo o en el conjunto de marcos padre.

_self:

Es

la opción predeterminada. Abre el documento vinculado en el mismo

marco o ventana que el vínculo.

_top:

Abre

el documento vinculado en la ventana completa del navegador.

No

te preocupes si no te queda del todo claro para qué sirve cada una

de estas opciones de destino, ya que se volverán a ver en el tema de

Marcos. De momento sólo te interesa retener la opción _blank y

_self.

Los

colores de los vínculos pueden especificarse a través de las

propiedades de la página, en la etiqueta . Estos colores

se asignan a través de los atributos link (vínculo), alink (vínculo

activo), y vlink (vínculo visitado).

link

permite determinar el color de los enlaces sin visitar (enlace que no

ha sido pulsado ninguna vez).

alink

permite determinar el color del enlace activo (enlace que acaba de

ser pulsado).

vlink

permite determinar el color de los enlaces visitados (enlaces que ya

han sido pulsados).

Cuando

se tienen documentos extensos, divididos en varios apartados, es

preferible poder ir directamente al apartado deseado, en lugar de ir

al comienzo del documento.

Para

ello se utilizan las anclas, o puntos de fijación, muy útiles a la

hora de crear índices.

Un

ancla necesita que se inserten las y , con el

atributo name, que puede tomar cualquier valor inventado por el

usuario, se recomienda no utilizar caracteres especiales.

Por

ejemplo, para insertar un punto de fijación delante del siguiente

texto:

*Texto

con ancla

Habría

que escribir:

Como

puedes ver, no es necesario insertar nada entre las etiquetas

y , y que sin mirar el código no hay nada que indique que

delante del texto haya un ancla.

Teniendo

en cuenta que el documento actual se llama t_4_3.htm, y que el ancla

anterior se llama miancla, podríamos crear un enlace que nos llevara

directamente a la línea de texto en la que se encuentra el ancla.

Por ejemplo:

Enlace

al ancla

Habría

que escribir:

Si

pulsas sobre el enlace verás como se vuelve a cargar el documento

actual, pero en lugar de cargarse desde el principio, la primera

línea de texto será la línea en la que hemos insertado el ancla.

Cuando

el ancla se encuentra en el mismo documento que el enlace, como

ocurre en este caso, podemos prescindir de poner el nombre de la

página en el atributo href.

En

el ejemplo anterior podríamos haber escrito:

*Correo

electrónico:

Abre

la aplicación Outlook Express para escribir un correo electrónico,

cuyo destinatario será el especificado en el enlace. Para ello la

referencia del vínculo debe ser "mailto:direcciondecorreo".

Por

ejemplo, para insertar un enlace que permita enviar un correo

electrónico a aulaClic, tal como este:

e-mail

para aulaclic

Habría

que escribir:

Después

de hacer clic en el enlace se abrirá el Outlook Express (si el

usuario lo tiene instalado) con la pantalla para redactar un nuevo

mensaje y con el campo destinatario rellenado con la

direcciondecorreo. Podemos hacer que esté rellenado algún campo más

como es el asunto. En este caso habría que escribir:

CONTROL

DE LA COMUNICACIÓN

INTERFERENCIAS,

RUIDOS, DISTORSIONES.

CREAR

UNA PÁGINA WEB

Crear

un sitio con Dreamweaver

*Especificar

carpeta (o directorio) para albergar todos los documentos html y

objetos de nuestra Web.

*Lo

utilizaremos para las plantillas.

1

Nivel Físico.

- Define aspectos mecánicos, eléctricos y funcionales para la conexión, su función es la transmisión de bit. Es la que se encarga de las conexiones físicas de la computadora hacia la red, tanto en lo que se refiere al medio físico como a la forma en la que se transmite la información.

2

Nivel de Enlace.

- Su misión es ofrecer un control de errores al nivel de Red. Esta capa se ocupa del direccionamiento físico, de la topología de la red, del acceso al medio, de la detección de errores, de la distribución ordenada de tramas y del control del flujo. Encriptación

MAC: Controla el acceso al médio.

3

Nivel de Red

- Proporciona medios adecuados para mantener y establecer las conexiones. El objetivo de la capa de red es hacer que los datos lleguen desde el origen al destino, aún cuando ambos no estén conectados directamente.

4

Nivel de Transporte

- Facilita la transferencia de datos finales Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la de destino, independizándolo del tipo de red física que se esté utilizando.

5

Nivel de Sesión

- Establece y gestiona sesiones entre aplicaciones. Esta capa es la que se encarga de mantener y controlar el enlace establecido entre dos computadores que están transmitiendo datos de cualquier índole.

6

Nivel de Presentación

- Traduce la información del formato máquina a formato comprensible. El objetivo es encargarse de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres los datos lleguen de manera reconocible.

7

Nivel de Aplicación

- Proporciona la interfaz de acceso. Ofrece a las aplicaciones la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos.

Objetivos

del modelo OSI

- Ayudar a los desarrolladores a crear aplicaciones compatibles a través de diferentes lineas de productos y promover los sistemas abiertos interoperables.

- Ventajas del modelo OSI

- Reduce la complejidad.

- Facilita el diseño modular.

- Acelera la evolución.

- Simplifica la enseñanza y el aprendizaje.

- Estandariza las interfaces.

2/10/2013

1.

Escribimos en el navegador 10.75.209.25.

2.

Usuario y Contraseña de acceso a XAMPP: redes redes.

3.

Vamos a PhpAdmin.

4.

Usuario y contraseña de MYSQL: root redes

5.

Ir a la Base de Datos que queramos.

6.

Ir a la Tabla correspondiente.

7.

Suerte.

DREAMWEAVER-Editor

de páginas WEB una página WEB, Básicamente esta formada por:

Documentos

HTML.

Documentos

PHP (Si es dinámica).

una

WEB dinámica es aquella que accede a una Base de Datos, para

trabajar con una Base de Datos utilizamos MYQSL (Sistema Gestos de

Bases de Datos) ACCES o SQL.

El

navegador interpreta el lenguaje HTML y nos muestra las páginas.

Internet Explorer, Mozilla, Safari, Opera...

APACHE-Servidor

WEB.

Un

proveedor de alojamiento WEB es una empresa que nos alquila un

espacio WEB y un ancho de banda para la publicación de un sitio.

Una

cuenta en un sistema unix o linux, que está permanentemente

encendido y al que subimos los archivos a través de FTP o SSH.

FTP:

File Transfer Protocol.

FILEZILLA

es un programa FTP.

TIPOS

DE ALOJAMIENTO WEB

Alojamiento

compartido y gratuito: Poca funcionalidad y estabilidad.

Una

de las principales limitaciones del alojamiento gratuito es la URL

que nos van a proporcionar, ya que esta debe contener el nombre del

proveedor.

Alojamiento

compartido: El más común el servidor aloja muchos sitios.

Servidor

dedicado: Aloja un solo sitio o varios del mismo cliente u

organización el proveedor se encarga de gestionarlo.

WIX,

ONE&ONE, etc... Tienen una interfaz web como editor se basan

sobre todo en plantillas prediseñadas, muchos de los alojamientos

gratuitos actuales están orientados a la creación de blogs y a la

interacción/integración con redes sociales.

Aspectos

a considerar

-Buscar

opiniones, tanto positivas como negativas.

-Realizar

"ping" al servidor para ver el tiempo de respuesta.

-Ponernos

en contacto con el servicio técnicoy ver como y cuanto tardan en

responder.

3/10/2013

ping

10.75.209.30 para comprobar la conectividad en LAN

Cuando

instalamos LINUX el PC arrancará con GRUB, GRUB es un gestor de

arranque que nos va a permitir escoger entre ubuntu y Windows

Para

acceder:

Teclear

en el "Terminal" la siguiente línea de comandos:

sudo

gedit /boot/grub/grub.cfg

set

default="4"

Para

editar GRUB abrir el "Terminal"y teclear $sudo

gedit/boot/grub/grub.cfg.

7/10/2013

WEB

2.0

La

WEB 2.0, Internet es un medio de participación, se caracteriza:

-interacción

de usuarios.

-contenidos

multimédia.

En

los comienzos de Internet, las páginas se creaban de forma fija y se

actualizaban pocas veces estaban escritas usando etiquetas en

lenguaje HTML.

poco

a poco las empresas empezaron a utilizar las nuevas tecnologías y

adaptaron sus contenidos a páginas más dinámicas, La interacción

con el usuario mejoró.

La

WEB, empezó a acercarse más a ofrecer servicios que a mostrar

contenidos.

GOOGLE,

YAHOO, AMAZON, Empezaron a hacerse muy conocidos. Etapa WEB 1.5.

Varios

expertos decidieron cambiar el punto de vista: WEB 2.0 (2004)

Las

empresas empiezan a trabajar de forma diferente para ofrecer

servicios de calidad a los internautas que cada ver piden más.

WEB

2.0 surge como una actitud, no como una Tecnología.

El

usuario controla la información.

Mayor

participación.

Interfaces

más atractivas y amigables.

Mayor

contenido multimédia (Música, Imágenes y Vídeos).

Representantes

de la WEB 2.0

FLIKR Subir

imágenes y compartir nuestra visión del mundo.

UBUNTU

Todo

son archivos de configuración, es decir, si queremos modificar

alguna propiedad, como por ejemplo el cursor del ratón, debemos

localizar el archivo de configuración que corresponda y editarlo.

Para

poder editar debemos tener permisos de administrador o superusuario

(root).

14/10/2013

VPN

Una

Red Privada Virtual (RPV), o más comúnmente (VPN) Virtual Private

Network, es una Tecnología de Red que permite una extensión segura

de la Red Local sobre una Red Pública o no controlada cómo

Internet.

Permite

que el PC envíe y reciba datos cómo si fuera una Red Privada con

toda la Funcionalidad, Seguridad y Políticas de Gestión de una Red

Privada.

Esto

se realiza estableciendo una Conexión Virtual Punto a Punto mediante

el uso de Conexiones Dedicadas, Encriptación o la combinación de

ambas.

USOS:

Conectar

dos o más sucursales de una empresa.

Permitir

a un Soporte Técnico conectarse con un C.P.D. desde casa.

Permitir

a un trabajador acceder a su PC en casa desde un sitio remoto (Por

ejemplo un HOTEL).

¿Cómo

se Gestiona la Seguridad?

Protegiendo

la conexión mediante protocolos de Tunneling y Encriptación

Tunneling:

Es

la conexión definida entre dos puntos (Circuito Virtual).

Una

VPN se puede implementar a nivel de Sofware o de Hardware.

Para

crear el túnel es preciso que un Protocolo Encapsule cada paquete en

uno nuevo que incluya los campos de control necesarios para crear,

gestionar y deshacer el túnel en el destino. También se encripta la

IP de origen y de destino.

El

Protocolo estándar es IPsec. Tambien SSH SSL/TLS.

Soluciones

Hardware: Mayor rendimiento

SONICWALL,CISCO,NORTEL,LINKSYS,etc...

Soluciones

Software:

Soluciones

nativas de Windows, linux o Unix.

OPENSSH,POENVPN

Ó FREES/WAN.

CARACTERÍSTICAS

BÁSICAS DE SEGURIDAD:

Identificación

de usuario.

Cifrado

de datos: Mediante Algoritmos DES y 3DES.

TIPOS

DE VPN

- VPN de Acceso Remoto.

La

más usada, trabajadores que acceden de forma remota a la empresa.

- VPN Punto a Punto.

Para

conectar oficinas remotas.

- VPN INTERNA (Over LAN).

Variante

del acceso remoto pero dentro de la LAN, para aislar zonas o para

mejorar la seguridad en redes wi-fi.

¿Cómo

montar una Red LAN?

Material

Básico:

- Ordenadores con Tarjetas de Red (10/100/Gibabit).

- Cableado UTP.

- Conectores RJ-45.

- Switch o Router.

- Dependiendo del tamaño o características de la LAN:

- Armario (Panel de parcheo).

- Canaleta.

- Rosetas.

- Si la Red es solo para dos Pc's poderemos prescindir del switch y tendremos que utilizar un cable cruzado.

Paso

1

instalar

la Tarjeta de Red y Driver o controlador.

Para

confirmar la funcionabilidad de la Tarjeta de Red hacer Ping a

127.0.0.1

Paso

2

Conectar

Pc's con Switch.

Paso

3

Comprobar

conectividad entre Pc's y Switch (Leds).

Paso

4

Configurar

opciones del S.O.

Configurar

la IP.

Mascara

de Red.

Paso

5

Nombre

de equipo.

Grupo

de Trabajo. (Grupo Hogar)

Paso

6

Habilitar

permisos

Ya

voy a poder compartir carpetas y recursos.

TEAMVIEWER

Un

solo instalador, solo un programa para controlar y ser controlado.

No

funciona con IP's sino con un ID asociado (Cód. Numérico).

VIRTUAL

BOX

Se

utiliza para lo que se llama la virtualización, es decir nos permite

crear un disco virtual, para así instalar y probar otros sistemas

operativos.

RACK:

Están compuestos por Servidores, Conmutadores, Paneles de Parcheo,

Enrutadores, Cortafuegos, Bandejas...

TIPOS

DE SERVIDORES

- Servidor de Archivos:

- Mantiene los archivos en subdirectorios privados y compartidos para los usuarios de la red.

- Servidor de Impresión:

- Tiene una o más impresoras conectadas que comparte con los demás usuarios.

- Servidor de comunicaciones:

- Permite enlazar diferentes redes.

CÓMO

FUNCIONA INTERNET:

La

Red de Redes, es un conjunto de Redes, Internet es un conjunto de

redes descentralizadas, que se gestionan bajo la familia de

protocolos TCP/IP, lo cual garantiza que las redes físicas y

heterogéneas que la componen funcionen como una red única de

alcance mundial.

Uno

de los servicios que más éxito tiene en Internet es Word Wide Web.

OTROS

SERVICIOS Y PROTOCOLOS:

Correo

electrónico (POP3, SMTP, IMAP).

Transferencia

de Archivos (P2P, FTP).

Conversaciones

en línea o chat (IRC).

Telefonía

(VozIP).

Juegos

On-Line.

Acceso

Remoto (SSH, Telnet)

Internet

está formado por dos partes:

- HARDWARE:

Satélites.

Cableado.

Ordenadores.

Antenas.

Routers...

- SOFTWARE:

S.O.

(del Ordenador y de la Red)

Navegadores.

Gestores

de Correo.

Plugins...

Internet

está regido por protocolos, que son formas de codificar y

descodificar la información.

No

es una organización, no pertenece a ninguna persona o institución.

incluye

aproximadamente 5.000 Redes. Los servicios de internet han avanzado

mucho gracias a las nuevas tecnologías, de transmisión de alta

velocidad: ADSL, CABLE-MODEM.

DNS

(DOMAIN NAME SYSTEM)

Los

Servidores DNS se encargan de traducir los nombres de dominio

(google.es) en su dirección IP (173.194.34.248), sería como un

"listín telefónico".

Los

DNS influyen en la velocidad de navegación, pero no en la velocidad

de descarga.

Cuando

el navegador tarda mucho en encontrar una página WEB ("Buscando

un sitio: www.xxxxx.xx")

es porque o nuestro DNS primario ha caído o por saturación de

usuarios.

DNS

Google

Primario:8.8.8.8

Secundario:8.8.4.4

NAMEBENCH:

Para saber el mejor DNS y sus Velocidades de respuesta.

Si

eliminados los DNS podríamos usar FTP, CORREO, P2P, pero no se podrá

navegar.

DIRECCIONAMIENTO

Se

Refiere a la manera en que se asignan las direcciones IP. y también

a como se dividen y se agrupan subredes de equipos.

Estática

o Fija.

Dinámica

(DHCP).

Google

se fija en la IP y la MASCARA, hace una operación matemática

llamada Anding y establece si hay o no una Subred.

Por

medio de las subredes aumentamos la eficacia y eficiencia de los

recursos.

ENCAMINAMIENTO

Consiste

en buscar un camino entre todos los posibles en una red de paquetes

cuyas topologías poseen una gran conectividad. Dado que se trata de

encontrar la mejor ruta posible, lo primero será definir qué se

entiende por mejor ruta y en consecuencia cuál es la métrica que se

debe utilizar para medirla.

SUBREDES

VENTAJAS

Evita

difusión de virus, o malware, a la Red completa.

Aumenta

opciones de seguridad.

Simplifica

la administración.

Controla

el crecimiento.

10.75.209.X

255.255.255.128

2^17=131.072

REDES

2^7=128-2=126

HOTS

Dirección

MAC

En

las redes de computadoras, la dirección MAC (siglas en inglés de

media access control; en español "control de acceso al medio")

es un identificador de 48 bits (6 bloques hexadecimales) que

corresponde de forma única a una tarjeta o dispositivo de red. Se

conoce también como dirección física, y es única para cada

dispositivo. Está determinada y configurada por el IEEE (los últimos

24 bits) y el fabricante (los primeros 24 bits) utilizando el

organizationally unique identifier. La mayoría de los protocolos que

trabajan en la capa 2 del modelo OSI usan una de las tres

numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64, las

cuales han sido diseñadas para ser identificadores globalmente

únicos. No todos los protocolos de comunicación usan direcciones

MAC, y no todos los protocolos requieren identificadores globalmente

únicos.

Las

direcciones MAC son únicas a nivel mundial, puesto que son escritas

directamente, en forma binaria, en el hardware en su momento de

fabricación. Debido a esto, las direcciones MAC son a veces llamadas

burned-in addresses, en inglés.

Si

nos fijamos en la definición como cada bloque hexadecimal son 8

dígitos binarios (bits), tendríamos:

6

* 8 = 48 bits únicos

En

la mayoría de los casos no es necesario conocer la dirección MAC,

ni para montar una red doméstica, ni para configurar la conexión a

internet, usándose esta sólo a niveles internos de la red. Sin

embargo, es posible añadir un control de hardware en un conmutador o

un punto de acceso inalámbrico, para permitir sólo a unas MAC

concretas el acceso a la red. En este caso, deberá saberse la MAC de

los dispositivos para añadirlos a la lista. Dicho medio de seguridad

se puede considerar un refuerzo de otros sistemas de seguridad, ya

que teóricamente se trata de una dirección única.

Dynamic

Host Configuration Protocol

Dynamic

Host Configuration Protocol (DHCP)

Familia

Familia de protocolos de Internet

Función

Configuración automática de parámetros de red

Puertos

67/UDP

(servidor)

68/UDP

(cliente)

Ubicación

en la pila de protocolos

Aplicación

DHCP

Transporte

UDP

Red

IP

Estándares

RFC

2131 (1997)

DHCP

(sigla en inglés de Dynamic Host Configuration Protocol, en español

«protocolo de configuración dinámica de host») es un protocolo de

red que permite a los clientes de una red IP obtener sus parámetros

de configuración automáticamente. Se trata de un protocolo de tipo

cliente/servidor en el que generalmente un servidor posee una lista

de direcciones IP dinámicas y las va asignando a los clientes

conforme éstas van estando libres, sabiendo en todo momento quién

ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a

quién se la ha asignado después.

Este

protocolo se publicó en octubre de 1993, y su implementación actual

está en la RFC 2131. Para DHCPv6 se publica el RFC 3315.

Firewalls

en Hardware o Software:

Hardware:

Es colocado en los dispositivos de acceso a Internet como Router.

Software:

Son los que nos proporcionan los instaladores de sofware: podemos

encontrar progamas grais o de pago.

Redes

Cableadas.

La

Red Cableada más extendida es la Red ETHERNET, ETHERNET es una

Tecnología que se desarrolló hace unos 30 años y que es compatible

con la red inalámbrica.

Todos

los equipos vienen con un Adaptador Ethernet 10/100/1000 Mbps.

(Tarjeta

de Red o NIC) RJ-45.

Network

Interface Connection.

ETHERNET

Ethernet

es la capa física más popular la tecnología LAN usada actualmente.

Otros tipos de LAN incluyen Token Ring, Fast Ethernet, FDDI, ATM y

LocalTalk. Ethernet es popular porque permite un buen equilibrio

entre velocidad, costo y facilidad de instalación. Estos puntos

fuertes, combinados con la amplia aceptación en el mercado y la

habilidad de soportar virtualmente todos los protocolos de red

populares, hacen a Ethernet la tecnología ideal para la red de la

mayoría los usuarios de la informática actual. La norma de Ethernet

fue definida por el Instituto para los Ingenieros Eléctricos y

Electrónicos (IEEE) como IEEE Standard 802.3. Adhiriéndose a la

norma de IEEE, los equipo y protocolos de red pueden interoperar

eficazmente.

El

router es el elemento expuesto directamente a Internet y, por tanto,

el más vulnerable.

Protocolos

WIFI

802.11g

Frecuencia de 2,4 GHz. y velocidad máxima de 54 Mbit/s.

802.11b

Frecuencia de 2,4 GHz. y velocidad máxima de 11 Mbit/s.

802.11a

Frecuencia de 5 GHz. y velocidad máxima de 55 Mbit/s.

802.11n

Frecuencia de 2,4/5 GHz. y velocidad máxima de 300 Mbit/s.

BLUETOOTH

Compartir

acceso a Internet de Banda Ancha Tenología: ADSL, CABLE MODEM.

Se

ha convertido en el principal motivo para montar una red doméstica.

Banda

Ancha>= 100Kbps.

COMPARTIR

ACCESO A INTERNET DE BANDA ANCHA.

BANDA

ANCHA Velocidad superior a 100Kbps.

BIDIRECCIONALES No

interfieren en llamadas telefónicas.

Una

Red para compartir Internet se diferencia de una Red normal en:

-Necesita

dispositivo de acceso a internet de B.A.: Módem ADSL ó Cable Módem.

-Los

PC's estén conectados entre sí y al dispositivo de acceso a

Internet.

Abrir

Correo Gmail

•WEP

(Wired Equivalent Privacy)

WEP

fue el primer estándar de seguridad para redes Wi-Fi. Hoy está

superado.

NO

debes usar WEP para proteger tu red inalámbrica si tienes

alternativa. Su protección es demasiado débil. Se puede crackear un

cifrado WEP en pocos minutos usando las herramientas adecuadas.

•WPA

(Wi-Fi Protected Access)

Surgió

para corregir las limitaciones del WEP. Introdujo mejoras de

seguridad como el TKIP (Temporal Key Integrity Protocol), que varía

por sí solo la contraseña Wi-Fi cada cierto tiempo.

Su

variante más normal es la WPA-Personal. Usa el sistema PSK, o de

clave precompartida. En él, todos los usuarios de la red inalámbrica

tienen una misma contraseña Wi-Fi, que el propio usuario define. Ve

más abajo cómo elegir una clave fuerte.

También

hay una versión WPA empresarial (WPA-Enterprise). Ofrece seguridad

adicional al obligar al usuario a identificarse con un nombre y

contraseña en sistemas de autentificación especiales, como RADIUS o

802.1X.

•WPA2

Es

el estándar más moderno para proteger redes inalámbricas y el que

recomienda la Wi-Fi Alliance. Existe también una versión personal

(WPA2-Personal) y empresarial (WPA2-Enterprise).

WPA2

es compatible con WPA, lo que significa que en tu red Wi-Fi puedes

usar PCs o dispositivos (router, adaptadores de red…) que admitan

uno u otro sistema.

WPA2

no es compatible, sin embargo, con sistemas WEP. No podrás juntar en

una misma red Wi-Fi dispositivos que sólo admitan WEP con otros

válidos para WPA2. Es por razones de seguridad. Sería como ponerle

a un Ferrari las ruedas de un Ford T.

¿TKIP

o AES?

El

cifrado AES es sin duda el más fuerte y el más capaz de proteger

mejor tu red Wi-Fi.

Del

TKIP se han descubierto ciertas vulnerabilidades que hacen que ya no

ofrezca una seguridad suficiente.

¿Cómo

saber qué protección tiene mi Wi-Fi?

Lo

más fácil es mirar tu router Wi-Fi. Es un aparato con una o varias

antenas que habrá traído y configurado quien instaló tu red

inalámbrica.

Dale

la vuelta al router y mira la etiqueta de abajo. Allí suele aparecer

si es WEP o WPA. Al lado de una ristra de cifras y letras, que es la

clave asignada a ese router.

Resumen

sobre cómo proteger tu red Wi-Fi

1.Asegúrate

de que tu router, los PC de tu red inalámbrica y los adaptadores de

red sean compatibles con WPA2. Pregunta en la tienda donde los

compres o consulta sus especificaciones.

2.Al

configurar tu red Wi-Fi usa WPA2-Personal con cifrado AES.

3.Define

una contraseña Wi-Fi fuerte. Por fuerte quiero decir en concreto

que:

-Tenga

al menos 15 caracteres.

-Combine

letras mayusculas y minusculas, numeros y caracteres especiales ($,

#, @, etc.).

-No

incluya NINGUNA información personal, como nombres, fechas de

cumpleaños o aniversarios o el nombre de tu mascota.

-No

contenga palabras completas en ningún idioma, por raras que sean.

-No

sea obvia. Claves como "qwerty", "1234" o

"contraseña" no son originales ni seguras, créeme.

Y

despues de hacer todo eso cambia tu contraseña Wi-Fi cada cierto

tiempo siguiendo las mismas recomendaciones. Ninguna clave es segura

eternamente.

4.Apagar

el AP cuando no lo usemos.

5.Activar

el filtrado MAC.

6.Establecer

el número máximo de usuarios.

7.Desactivar

el DCHP.

8.Cambiar

la clave WPA2 cada cierto tiempo, por ej mensualmente.

Una

Red abierta dispone de DCHP

No

hay que confundir la clave de la configuracion del router con que la

wifi carezca de clave.

Si

hemos perdido la contraseña del router o simplemente lo que queremos

es borrar la configuración y devolverle los valores de fábrica

debemos llevar a cabo los siguientes pasos de forma ordenada. Una vez

que reseteemos el router ya podremos re-configurarlo de nuevo.

Pasos

a seguir para restablecer los valores predeterminados de fábrica del

router:

1.-

Nos aseguramos de que el router se encuentra apagado.

2.-

Ahora pulsamos el botón de encendido una vez.

3.-

Cuando el indicador LED de encendido y sistema comience a parpadear

en verde, pulsamos el botón de encendido brevemente una vez más.

4.-

El indicador LED se detendrá y permanecerá fijo en verde. Tras seis

segundos aproximadamente, comenzará a parpadear de nuevo en verde y

debemos pulsar de nuevo brevemente el botón de encendido.

5.-

Todos los indicadores LED parpadearán en verde una vez.

6.-

El router se reiniciará y presentará los valores predeterminados de

fábrica.

La

reconfiguración del sistema con los valores predeterminados de

fabrica implica la eliminación de los valores del perfil de

configuracion. Por tanto necisataremos reconfigurar el router

mediante el software de Telefónica y cargándole una configuración

anterior.

Lo

primero al acceder a una red abierta es configurar el nivel de

seguridad, para ello accedemos al router

Packet

Tracer (Cisco) para hacer díagramas...

Aplicaciones

portables, aplicaciones completas, portableapps nos permite descargar

una gran variedad de portables.

EQUIPOS

DE UNA RED

- Servidor.

- Tarjeta de Red (NIC).

- Cable coaxial.

- Par trenzado. STP ó UTP.

- Repetidor.

- Puente.

- Puerta de enlace.

VENTAJAS:

- Compartir perifericos (Impresoras, Escanner...).

- Compartir informacion.

- Envío de mensajes (Correo electrónico.).

- Se aumenta la eficiencia de los equipos.

- Sistema seguro (Recursos, Accesos, Permisos...)-

- "Terminales Tontos" son aquellos que solo disponen de teclado y monitor ya que los programas que usan son compartidos, no necesitan almacenarlos.

ARQUITECTURA

CLIENTE SERVIDOR

Modelo

de Aplicación distribuida en el que las tareas se reparten entre los

proveedores de recursos SERVIDORES y los llamados demandantes

CLIENTES.

Las

ventajas son muchas debidamente a la Centralizacion de la

informacion, que facilita y clarifica el diseño, un Servidor no se

ejecuta necesariamente en una sola maquina.

Una

sola maquina puede ofrecer varios Servidores, los tipos de Servidores

son muchos y sus propositos varian pero su arquitectura basica es

siempre la misma.

Gestiones

se concentran en el Servidor:

Decide

la prioridad de las peticiones.

Decide

que archivos son de uso publico y de uso restringido.

Decide

que archivos son de solo lectura.

TIPOS

DE SERVIDORES:

- Servidor de archivos: Almacena y sirve ficheros a equipos de una red.

- Servidor de Directorio Activo/Dominio: Mantiene la información sobre los usuarios, equipos y grupos de una red.

- Servidor de Impresión: Se encarga de servir impresoras a los equipos cliente y poner en la cola los trabajos de impresión que estos generan.

- Servidor de Correo: Gestiona el flujo de correo electrónico de los usuarios, envía, recibe y almacena los correos de una organización.

- Servidor de Fax: Gestiona el envío, recepción y almacenamiento de los faxes.

- Servidor Proxy: Monitoriza el acceso entre las Redes su contenido, y asegura que la respuesta es más rápida.

- Servidor Web: Almacena contenido web y lo pone al servicio de aquellos usuarios que lo solicitan.

- Servidor de Base de Datos: Provee servicios de base de datos a otros programas o equipos cliente.

- Servidor DNS: Permite establecer la relación entre los nombres de dominio y las direcciones IP de los equipos de una red.

- Servidor DHCP: Dispone de una rango de direcciones con el cual, asigna automáticamente los parámetros de configuración de red IP a las maquinas cliente cuando estas realizan una solicitud.

- Servidor FTP: su función es permitir el intercambio de ficheros entre equipos, tambien los almacena.

REDES

CON WINDOWS

Centro

de redes y recursos compartidos

Perfiles

de Red

Red

Publica

Red

de Trabajo

Red

Domestica Son Redes de confianza

Tienen

una configuración completa en la que el perfil es mas personalizado.

Red

Domestica (Grupo Hogar).

Tener

muchos Servicios de Servidor en una misma maquina no es compatible.

Si

el cortafuegos esta cerrado no hay respuesta de ping.

Whois

es un comando para no correr que no esta pre-instalado en Windows 7.

Pasos

para acceder al Servidor donde alojamos nuestro proyecto,

Suscribirse a:

Entradas (Atom)